手动查询 RBL

Author: Hagen.GoO 转载请联系作者

MSN_contact: wantm009@hotmail.com

Keyword: RBL、AntiSpam、Anti-Spam

Quote:

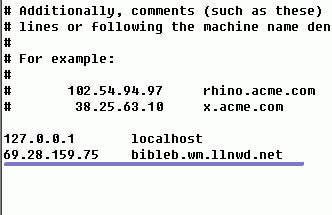

查询目标IP是否进入了某AntiSpam组织的RBL(Real-time Blackhole List),通常是去该组织的网站查询。但用 NSLookup 手动查询 目标IP逆序.RBL.DOMAIN 的A记录和TXT记录,就可以更快捷的知道该目标IP是否进入了RBL。

比如:要查询IP 1.2.3.4 是否进入 dnsbl.sorbs.net 的RBL,只要 nslookup 4.3.2.1.dnsbl.sorbs.net 即可,如果得到正确应答,(基本是 IP=127.0.0.X 这样的格式),那就说明该IP正列在该RBL中;如果得到 NAME_ERR 或 Non-existent domain 的回应,就说明目标IP没有被列入RBL。

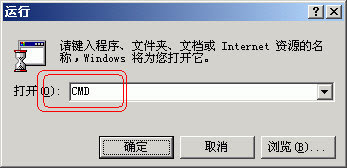

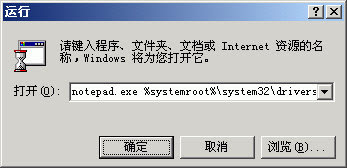

我以实例说明:比如要查询 201.43.74.186 是否进入了 sbl-xbl.spamhaus.org 的RBL,首先逆序IP地址再加上RBL的域名,即 186.74.43.201.sbl-xbl.spamhaus.org 然后在命令行下做如下操作:

D:\>nslookup -querytype=a 186.74.43.201.sbl-xbl.spamhaus.org

Server:

hzdns47.zjhzptt.net.cn

Address: 202.101.172.47

Non-authoritative

answer:

Name: 186.74.43.201.sbl-xbl.spamhaus.org

Address: 127.0.0.4

这是查询A记录得到 127.0.0.4 的回应,就表示该IP正列在RBL名单中。再有:

D:\>nslookup -querytype=txt 186.74.43.201.sbl-xbl.spamhaus.org

Server:

hzdns47.zjhzptt.net.cn

Address: 202.101.172.47

Non-authoritative

answer:

186.74.43.201.sbl-xbl.spamhaus.org text =

http://www.spamhaus.org/query/bl?ip=201.43.74.186

这是查询TXT记录,一般RBL组织会在TXT记录中简述相关信息,可以提供给IP管理员更多可用咨询。

其实RBL也是基于DNS原理的,进入RBL的IP,都被逆序以后加上域名的格式(有点反向解析的意思)存放在RBL的DNS服务器中,启用RBL的邮件服务器,只要在分布式的DNS服务器中查询到相关A记录,就认为该IP正列在RBL中。

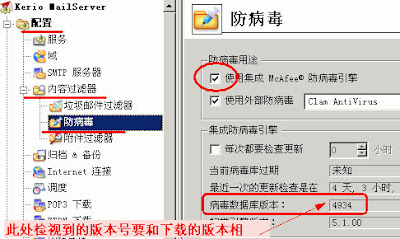

经过本人一段时间的使用比较:dnsbl.sorbs.net sbl-xbl.spamhaus.org 这2个RBL比较适合中国用户,而且对垃圾源反应比较快,查询速度也比较迅速。